-

Infographie: Assurez la conformité des OSE aux recommandations de l'ANSSI...AUDIT & COMPLIANCE • BLOGPOST

Infographie: Assurez la conformité des OSE aux recommandations de l'ANSSI...AUDIT & COMPLIANCE • BLOGPOST -

WALLIX nommé Leader dans le Gartner® Magic Quadrant™ 2022 pour...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES

WALLIX nommé Leader dans le Gartner® Magic Quadrant™ 2022 pour...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES -

WALLIX Access 2.0 : Autorisez les connections à distance sans...ACCÈS À DISTANCE • BLOGPOST • DEVOPS • GESTION DES ACCÈS À PRIVILÈGES

WALLIX Access 2.0 : Autorisez les connections à distance sans...ACCÈS À DISTANCE • BLOGPOST • DEVOPS • GESTION DES ACCÈS À PRIVILÈGES -

Sécurité SCADA et la Gestion des Accès à Privilèges (PAM)AUDIT & COMPLIANCE • BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • INDUSTRIE

Sécurité SCADA et la Gestion des Accès à Privilèges (PAM)AUDIT & COMPLIANCE • BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • INDUSTRIE -

Universal tunneling : Connexions OT simples et sécuriséesACCÈS À DISTANCE • BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • INDUSTRIE

Universal tunneling : Connexions OT simples et sécuriséesACCÈS À DISTANCE • BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • INDUSTRIE -

La Gestion des Accès à Privilèges (PAM) pour des MSSP...BLOGPOST • CLOUD SECURITY • GESTION DES ACCÈS À PRIVILÈGES • MANAGED SERVICE PROVIDER

La Gestion des Accès à Privilèges (PAM) pour des MSSP...BLOGPOST • CLOUD SECURITY • GESTION DES ACCÈS À PRIVILÈGES • MANAGED SERVICE PROVIDER -

A quoi sert un coffre-fort à mots de passe d'entreprise...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES

A quoi sert un coffre-fort à mots de passe d'entreprise...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES -

Principe du moindre privilège : Définition et mise en œuvreBLOGPOST • ENDPOINT PRIVILEGE MANAGEMENT • GESTION DES ACCÈS À PRIVILÈGES • ZERO TRUST

Principe du moindre privilège : Définition et mise en œuvreBLOGPOST • ENDPOINT PRIVILEGE MANAGEMENT • GESTION DES ACCÈS À PRIVILÈGES • ZERO TRUST -

Cybersécurité et santé : Le rôle crucial du PAMBLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • SANTÉ

Cybersécurité et santé : Le rôle crucial du PAMBLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • SANTÉ -

Le forward d’agent SSH : les pieds en éventail, sans...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES

Le forward d’agent SSH : les pieds en éventail, sans...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES -

Défis et évolutions du secteur de la cybersécuritéBLOGPOST • DEVOPS • GESTION DES ACCÈS À PRIVILÈGES • ZERO TRUST

Défis et évolutions du secteur de la cybersécuritéBLOGPOST • DEVOPS • GESTION DES ACCÈS À PRIVILÈGES • ZERO TRUST -

OT dans les hôpitaux : vulnérabilité du secteur santéACCÈS À DISTANCE • BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • OT BLOGPOST • SANTÉ

OT dans les hôpitaux : vulnérabilité du secteur santéACCÈS À DISTANCE • BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • OT BLOGPOST • SANTÉ -

Unir la gestion de l'accès aux identités (IAM) et le...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • IDENTITY AND ACCESS GOVERNANCE

Unir la gestion de l'accès aux identités (IAM) et le...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • IDENTITY AND ACCESS GOVERNANCE -

Endpoint Privilege Management (EPM) : Nouvelle génération de sécuritéBLOGPOST • ENDPOINT PRIVILEGE MANAGEMENT

Endpoint Privilege Management (EPM) : Nouvelle génération de sécuritéBLOGPOST • ENDPOINT PRIVILEGE MANAGEMENT -

Elévation de privilège SUDO pour PAM : La bonne façon...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES

Elévation de privilège SUDO pour PAM : La bonne façon...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES -

Qu'est-ce qu'une menace interne ?BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • MENACE INTERNE • ZERO TRUST

Qu'est-ce qu'une menace interne ?BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • MENACE INTERNE • ZERO TRUST -

Sécuriser le DevOps en mode cloud grâce à la gestion...BLOGPOST • CLOUD SECURITY • DEVOPS • GESTION DES ACCÈS À PRIVILÈGES • TRANSFORMATION DIGITALE

Sécuriser le DevOps en mode cloud grâce à la gestion...BLOGPOST • CLOUD SECURITY • DEVOPS • GESTION DES ACCÈS À PRIVILÈGES • TRANSFORMATION DIGITALE -

Cinq conseils pour maitriser votre risque informatiqueBLOGPOST • CRITICAL INFRASTRUCTURE • GESTION DES ACCÈS À PRIVILÈGES • ZERO TRUST

Cinq conseils pour maitriser votre risque informatiqueBLOGPOST • CRITICAL INFRASTRUCTURE • GESTION DES ACCÈS À PRIVILÈGES • ZERO TRUST -

Privilège minimum au travail : PEDM et défense en profondeurBLOGPOST • ENDPOINT PRIVILEGE MANAGEMENT • GESTION DES ACCÈS À PRIVILÈGES

Privilège minimum au travail : PEDM et défense en profondeurBLOGPOST • ENDPOINT PRIVILEGE MANAGEMENT • GESTION DES ACCÈS À PRIVILÈGES -

3 questions que les CISO devraient vraiment se poserBLOGPOST • GESTION DES ACCÈS À PRIVILÈGES

3 questions que les CISO devraient vraiment se poserBLOGPOST • GESTION DES ACCÈS À PRIVILÈGES -

Comment WALLIX PAM sécurise l’Active Directory ?BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • IDENTITY AND ACCESS GOVERNANCE

Comment WALLIX PAM sécurise l’Active Directory ?BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • IDENTITY AND ACCESS GOVERNANCE -

Partage de session : collaborez avec des utilisateurs distantsACCÈS À DISTANCE • BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES

Partage de session : collaborez avec des utilisateurs distantsACCÈS À DISTANCE • BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES -

La rentrée en toute sécurité : les cyberattaques dans le...ACCÈS À DISTANCE • BLOGPOST • EDUCATION

La rentrée en toute sécurité : les cyberattaques dans le...ACCÈS À DISTANCE • BLOGPOST • EDUCATION -

Le guide du RSSI pour la conformité aux exigences de...AUDIT & COMPLIANCE • BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES

Le guide du RSSI pour la conformité aux exigences de...AUDIT & COMPLIANCE • BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES -

Garantir la conformité aux normes de sécurité grâce à la...AUDIT & COMPLIANCE • BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES

Garantir la conformité aux normes de sécurité grâce à la...AUDIT & COMPLIANCE • BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES -

Tensions internationales : comment gérer en urgence la mise en...ACCÈS À DISTANCE • BLOGPOST • CRITICAL INFRASTRUCTURE • GESTION DES ACCÈS À PRIVILÈGES

Tensions internationales : comment gérer en urgence la mise en...ACCÈS À DISTANCE • BLOGPOST • CRITICAL INFRASTRUCTURE • GESTION DES ACCÈS À PRIVILÈGES -

L'Internet des objets médicaux : la protection des systèmes informatiques...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • INFRASTRUCTURES INTELLIGENTES • SANTÉ

L'Internet des objets médicaux : la protection des systèmes informatiques...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • INFRASTRUCTURES INTELLIGENTES • SANTÉ -

Gestion des mots de passe pour l'entreprise : WALLIX Password...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES

Gestion des mots de passe pour l'entreprise : WALLIX Password...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES -

La sécurisation des institutions financières avec les solutions PAMAUDIT & COMPLIANCE • BLOGPOST • FINANCE & ASSURANCE • GESTION DES ACCÈS À PRIVILÈGES

La sécurisation des institutions financières avec les solutions PAMAUDIT & COMPLIANCE • BLOGPOST • FINANCE & ASSURANCE • GESTION DES ACCÈS À PRIVILÈGES -

Le « Just in Time » une stratégie indispensable pour...BLOGPOST • ENDPOINT PRIVILEGE MANAGEMENT • GESTION DES ACCÈS À PRIVILÈGES • TRANSFORMATION DIGITALE

Le « Just in Time » une stratégie indispensable pour...BLOGPOST • ENDPOINT PRIVILEGE MANAGEMENT • GESTION DES ACCÈS À PRIVILÈGES • TRANSFORMATION DIGITALE -

Commerce de détail en danger : défis et solutions en...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • TRANSFORMATION DIGITALE

Commerce de détail en danger : défis et solutions en...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • TRANSFORMATION DIGITALE -

Cybersécurité et santé : « l’enjeu n’est pas seulement financier...BLOGPOST • CONTINUITÉ DE SERVICE • SANTÉ • SECTEUR PUBLIC

Cybersécurité et santé : « l’enjeu n’est pas seulement financier...BLOGPOST • CONTINUITÉ DE SERVICE • SANTÉ • SECTEUR PUBLIC -

WALLIX IDaaS: comment le Single-Sign-On permet de réduire la charge...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES

WALLIX IDaaS: comment le Single-Sign-On permet de réduire la charge...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES -

Intégration de RSA Authentication Manager à une solution de PAMBLOGPOST • GESTION DES ACCÈS À PRIVILÈGES

Intégration de RSA Authentication Manager à une solution de PAMBLOGPOST • GESTION DES ACCÈS À PRIVILÈGES -

Sécuriser tous les accès : le devoir incontestable de toute...BLOGPOST • DEVOPS • GESTION DES ACCÈS À PRIVILÈGES

Sécuriser tous les accès : le devoir incontestable de toute...BLOGPOST • DEVOPS • GESTION DES ACCÈS À PRIVILÈGES -

Qu'est-ce que la gestion des accès à privilèges (PAM) ?BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES

Qu'est-ce que la gestion des accès à privilèges (PAM) ?BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES -

Comment MFA et PAM fonctionnent ensembleAUTHENTIFICATION MULTIFACTEUR • BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • MFA

Comment MFA et PAM fonctionnent ensembleAUTHENTIFICATION MULTIFACTEUR • BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • MFA -

Intégration PAM-ITSM : quelles bonnes pratiques doivent être appliquées ?BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • IDaaS

Intégration PAM-ITSM : quelles bonnes pratiques doivent être appliquées ?BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • IDaaS -

WALLIX nommé « Leader global » pour la 3e année...GESTION DES ACCÈS A PRIVILÈGES • RAPPORTS • WHITEPAPER

WALLIX nommé « Leader global » pour la 3e année...GESTION DES ACCÈS A PRIVILÈGES • RAPPORTS • WHITEPAPER -

PAM, un élément clé dans la conformité aux directives NIS/NIS2AUDIT & COMPLIANCE • AUDIT & COMPLIANCE • BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • WHITEPAPER

PAM, un élément clé dans la conformité aux directives NIS/NIS2AUDIT & COMPLIANCE • AUDIT & COMPLIANCE • BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • WHITEPAPER -

Renforcer la cybersécurité des identités et des accès dans l’ÉducationEDUCATION • GESTION DES ACCÈS A PRIVILÈGES • IDENTITY AND ACCESS GOVERNANCE • IDENTITY AND ACCESS GOVERNANCE • WHITEPAPER

Renforcer la cybersécurité des identités et des accès dans l’ÉducationEDUCATION • GESTION DES ACCÈS A PRIVILÈGES • IDENTITY AND ACCESS GOVERNANCE • IDENTITY AND ACCESS GOVERNANCE • WHITEPAPER -

Implémentation d’une plate-forme d’IDaaS : 5 éléments clés à prendre...GESTION DES ACCÈS A PRIVILÈGES • IDaaS • IDENTITY AND ACCESS GOVERNANCE • WHITEPAPER

Implémentation d’une plate-forme d’IDaaS : 5 éléments clés à prendre...GESTION DES ACCÈS A PRIVILÈGES • IDaaS • IDENTITY AND ACCESS GOVERNANCE • WHITEPAPER -

Sécurisez les accès externes et les accès à distanceACCÈS À DISTANCE • GESTION DES ACCÈS A PRIVILÈGES • WHITEPAPER

Sécurisez les accès externes et les accès à distanceACCÈS À DISTANCE • GESTION DES ACCÈS A PRIVILÈGES • WHITEPAPER -

Le guide pratique de la sécurisation des accèsACCÈS À DISTANCE • GESTION DES ACCÈS A PRIVILÈGES • IDaaS • IDENTITY AND ACCESS GOVERNANCE • WHITEPAPER

Le guide pratique de la sécurisation des accèsACCÈS À DISTANCE • GESTION DES ACCÈS A PRIVILÈGES • IDaaS • IDENTITY AND ACCESS GOVERNANCE • WHITEPAPER -

Cybersécurité Zero TrustEFFICACITÉ IT • GESTION DES ACCÈS A PRIVILÈGES • IDENTITY AND ACCESS GOVERNANCE • WHITEPAPER • ZERO TRUST

Cybersécurité Zero TrustEFFICACITÉ IT • GESTION DES ACCÈS A PRIVILÈGES • IDENTITY AND ACCESS GOVERNANCE • WHITEPAPER • ZERO TRUST -

Principaux vecteurs de cyber-menaces en entrepriseACCÈS À DISTANCE • CONTINUITÉ DE SERVICE • CYBER INSURANCE • GESTION DES ACCÈS A PRIVILÈGES • THIRD-PARTY VENDORS • WHITEPAPER

Principaux vecteurs de cyber-menaces en entrepriseACCÈS À DISTANCE • CONTINUITÉ DE SERVICE • CYBER INSURANCE • GESTION DES ACCÈS A PRIVILÈGES • THIRD-PARTY VENDORS • WHITEPAPER -

PAM dans la Grande DistributionGESTION DES ACCÈS A PRIVILÈGES • INDUSTRIE • WEBINARS • WHITEPAPER

PAM dans la Grande DistributionGESTION DES ACCÈS A PRIVILÈGES • INDUSTRIE • WEBINARS • WHITEPAPER -

Considérations clés pour l'adoption du SaaS et Principales raisons pour...GESTION DES ACCÈS A PRIVILÈGES • WHITEPAPER

Considérations clés pour l'adoption du SaaS et Principales raisons pour...GESTION DES ACCÈS A PRIVILÈGES • WHITEPAPER -

NIS2 : Obligations, amendes et coûts pour les organisations de...AUDIT & COMPLIANCE • BLOGPOST

NIS2 : Obligations, amendes et coûts pour les organisations de...AUDIT & COMPLIANCE • BLOGPOST -

Moderniser la gouvernance des identités et des accès (IAG) pour...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • IDENTITY AND ACCESS GOVERNANCE

Moderniser la gouvernance des identités et des accès (IAG) pour...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • IDENTITY AND ACCESS GOVERNANCE -

7 points clés à considérer avant de choisir une solution...IDENTITY AND ACCESS GOVERNANCE • WHITEPAPER

7 points clés à considérer avant de choisir une solution...IDENTITY AND ACCESS GOVERNANCE • WHITEPAPER -

Sécuriser les soins de santé : 7 façons de résister...AUDIT & COMPLIANCE • SANTE • WHITEPAPER

Sécuriser les soins de santé : 7 façons de résister...AUDIT & COMPLIANCE • SANTE • WHITEPAPER -

Gérer les risques liés à la gouvernance des identités et...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • IDENTITY AND ACCESS GOVERNANCE

Gérer les risques liés à la gouvernance des identités et...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • IDENTITY AND ACCESS GOVERNANCE -

Comment appliquer le principe du moindre privilège (POLP) au cycle...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • IDENTITY AND ACCESS GOVERNANCE • MENACE INTERNE

Comment appliquer le principe du moindre privilège (POLP) au cycle...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • IDENTITY AND ACCESS GOVERNANCE • MENACE INTERNE -

Optimisez Votre Sécurité : La Puissance de la Synergie entre...BLOGPOST • IDENTITY AND ACCESS GOVERNANCE

Optimisez Votre Sécurité : La Puissance de la Synergie entre...BLOGPOST • IDENTITY AND ACCESS GOVERNANCE -

Comment réduire vos coûts informatiques en migrant votre solution de...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES

Comment réduire vos coûts informatiques en migrant votre solution de...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES -

Migrer votre solution PAM en mode Saas : quels avantages...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES

Migrer votre solution PAM en mode Saas : quels avantages...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES -

Pourquoi migrer vers une solution PAM en mode SaaS est...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES

Pourquoi migrer vers une solution PAM en mode SaaS est...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES -

Protégez vos établissements de santé avec le programme CaRE !AUDIT & COMPLIANCE • SANTE • WHITEPAPER

Protégez vos établissements de santé avec le programme CaRE !AUDIT & COMPLIANCE • SANTE • WHITEPAPER -

Maximiser votre efficacité et votre sécurité : des solutions essentielles...AUDIT & COMPLIANCE • BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • MANAGED SERVICE PROVIDER

Maximiser votre efficacité et votre sécurité : des solutions essentielles...AUDIT & COMPLIANCE • BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • MANAGED SERVICE PROVIDER -

Fournisseurs de services managés (MSP), comment assurer votre conformité et...AUDIT & COMPLIANCE • BLOGPOST • IDENTITY AND ACCESS GOVERNANCE • MANAGED SERVICE PROVIDER

Fournisseurs de services managés (MSP), comment assurer votre conformité et...AUDIT & COMPLIANCE • BLOGPOST • IDENTITY AND ACCESS GOVERNANCE • MANAGED SERVICE PROVIDER -

Transformez vos services de cybersécurité et passez d'un centre de...AUDIT & COMPLIANCE • BLOGPOST • MANAGED SERVICE PROVIDER • PRIVILEGED ACCESS MANAGEMENT

Transformez vos services de cybersécurité et passez d'un centre de...AUDIT & COMPLIANCE • BLOGPOST • MANAGED SERVICE PROVIDER • PRIVILEGED ACCESS MANAGEMENT -

Exploiter l’authentification multi-facteurs (MFA), le Single Sign On et les...AUDIT & COMPLIANCE • BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • IDaaS • IDENTITY AND ACCESS GOVERNANCE • MANAGED SERVICE PROVIDER • MFA • THIRD-PARTY VENDORS

Exploiter l’authentification multi-facteurs (MFA), le Single Sign On et les...AUDIT & COMPLIANCE • BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • IDaaS • IDENTITY AND ACCESS GOVERNANCE • MANAGED SERVICE PROVIDER • MFA • THIRD-PARTY VENDORS -

Élevez votre stratégie de sécurité : La puissance du PAM...AUDIT & COMPLIANCE • BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • IDENTITY AND ACCESS GOVERNANCE • MANAGED SERVICE PROVIDER • PRIVILEGED ACCESS MANAGEMENT

Élevez votre stratégie de sécurité : La puissance du PAM...AUDIT & COMPLIANCE • BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • IDENTITY AND ACCESS GOVERNANCE • MANAGED SERVICE PROVIDER • PRIVILEGED ACCESS MANAGEMENT -

Votre sécurité est-elle prête pour la révolution de l'IA ?AUDIT & COMPLIANCE • BLOGPOST • MANAGED SERVICE PROVIDER

Votre sécurité est-elle prête pour la révolution de l'IA ?AUDIT & COMPLIANCE • BLOGPOST • MANAGED SERVICE PROVIDER -

Practical Guide to Password Security with WALLIX One Enterprise VaultGESTION DES ACCÈS A PRIVILÈGES • IDENTITY AND ACCESS GOVERNANCE • WHITEPAPER

Practical Guide to Password Security with WALLIX One Enterprise VaultGESTION DES ACCÈS A PRIVILÈGES • IDENTITY AND ACCESS GOVERNANCE • WHITEPAPER -

10 stratégies clés de cybersécurité que tout MSP doit connaîtreAUDIT & COMPLIANCE • GESTION DES ACCÈS A PRIVILÈGES • MANAGED SERVICE PROVIDER • WHITEPAPER

10 stratégies clés de cybersécurité que tout MSP doit connaîtreAUDIT & COMPLIANCE • GESTION DES ACCÈS A PRIVILÈGES • MANAGED SERVICE PROVIDER • WHITEPAPER -

Guide du RSSI sur la conformité réglementaireAUDIT & COMPLIANCE • GESTION DES ACCÈS A PRIVILÈGES • WHITEPAPER

Guide du RSSI sur la conformité réglementaireAUDIT & COMPLIANCE • GESTION DES ACCÈS A PRIVILÈGES • WHITEPAPER -

3 Stratégies pour sécuriser l'accès distant en industrieACCÈS À DISTANCE • GESTION DES ACCÈS A PRIVILÈGES • INDUSTRIE • INFRASTRUCTURE CRITIQUE • PROTOCOLES INDUSTRIELS • WHITEPAPER

3 Stratégies pour sécuriser l'accès distant en industrieACCÈS À DISTANCE • GESTION DES ACCÈS A PRIVILÈGES • INDUSTRIE • INFRASTRUCTURE CRITIQUE • PROTOCOLES INDUSTRIELS • WHITEPAPER -

IGA et PAM : Comment l'administration de la gouvernance des...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • IDENTITY AND ACCESS GOVERNANCE

IGA et PAM : Comment l'administration de la gouvernance des...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • IDENTITY AND ACCESS GOVERNANCE -

Le lien vital : Les normes IEC-62443 dans la protection...AUDIT & COMPLIANCE • BLOGPOST • INDUSTRIE

Le lien vital : Les normes IEC-62443 dans la protection...AUDIT & COMPLIANCE • BLOGPOST • INDUSTRIE -

Comment PAM permet la mise en œuvre de la norme...AUDIT & COMPLIANCE • BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • INDUSTRIE

Comment PAM permet la mise en œuvre de la norme...AUDIT & COMPLIANCE • BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES • INDUSTRIE -

Gestionnaire de session : Qu'est-ce que c'est et pourquoi vous...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES

Gestionnaire de session : Qu'est-ce que c'est et pourquoi vous...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES -

Qu'est-ce que la Gouvernance des Identités et des Accès (IAG)...BLOGPOST • IDENTITY AND ACCESS GOVERNANCE

Qu'est-ce que la Gouvernance des Identités et des Accès (IAG)...BLOGPOST • IDENTITY AND ACCESS GOVERNANCE -

Qu'est-ce que la Gestion de l'Élévation et de la Délégation...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES

Qu'est-ce que la Gestion de l'Élévation et de la Délégation...BLOGPOST • GESTION DES ACCÈS À PRIVILÈGES -

Conformité et gestion des risques : simplifiez la cybersécurité et...AUDIT & COMPLIANCE • WHITEPAPER

Conformité et gestion des risques : simplifiez la cybersécurité et...AUDIT & COMPLIANCE • WHITEPAPER

Orienté Client | Innovation | Simplicité

Leader mondial de la sécurité des identités et des accès

WALLIX est un leader de solutions de cybersécurité d’identité et d’accès, présent dans plus de 90 pays, avec des employés dans 16 pays, des bureaux dans 8 villes et un réseau de plus de 300 revendeurs et intégrateurs.

Reconnu par les principaux analystes du marché, Gartner, Forrester, KC & co

La suite de solutions WALLIX est flexible, résiliente, rapide à déployer et facile à utiliser. WALLIX est reconnu par les analystes du secteur (Gartner, Kuppingercole, Forrester, Frost & Sullivan) comme un leader dans le domaine de la gestion des accès privilégiés.

Un réseau de partenaires dans 90 pays

Les partenaires de WALLIX aident les organisations à réduire les cyber-risques, à s’inscrire dans une démarche d’innovation en s’appuyant sur des technologies de cybersécurité disruptives, à gérer les coûts, à s’adapter rapidement aux enjeux cyber et à améliorer la résilience opérationnelle.

Plus de 3 000 clients dans le monde

La suite de solutions WALLIX est distribuée par un réseau de plus de 300 revendeurs et intégrateurs dans le monde, et WALLIX accompagne plus de 3 000 organisations dans la sécurisation de leur transformation numérique.

La cybersécurité n’a pas à être complexe. La protection contre les menaces internes et externes des systèmes les plus critiques peut être simple avec WALLIX.

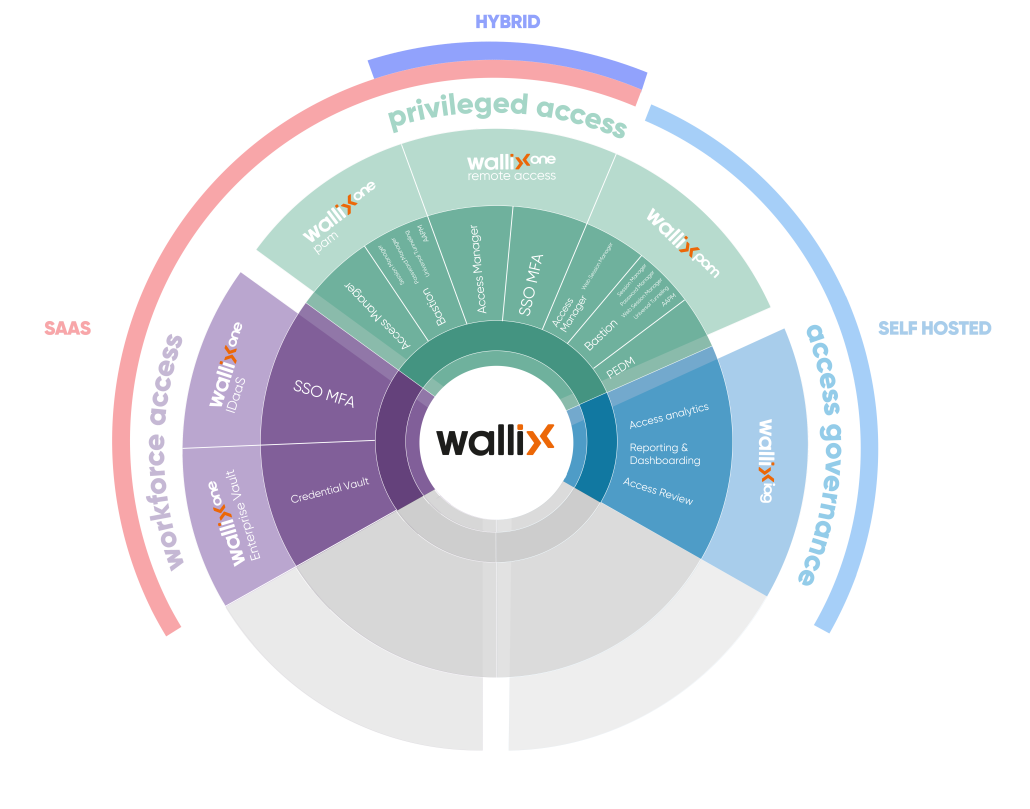

AAPM : Application to Application Password Management • IDaaS : Identity-as-a-Service • MFA : Multi-factor authentication

PEDM : Privilege elevation and delegation management • PAM : Privileged Access Management • SSO : Single sign-on

WORKFORCE ACCESS

Sécurisation transparente de tous les accès

WALLIX One IDaaS et WALLIX One Enterprise Vault améliorent la sécurité et l’expérience utilisateur en rationalisant l’accès avec SSO et MFA et en centralisant et cryptant les données d’identité sensibles pour un partage sécurisé.

PRIVILEGED ACCESS

Contrôler les comptes à privilèges

WALLIX PAM et WALLIX Remote Access protègent les actifs informatiques critiques en gérant respectivement les comptes à privilèges, souvent cibles de brèches majeures, et en contrôlant l’accès à distance pour maintenir la sécurité tout en permettant une interaction transparente avec des fournisseurs tiers.

ACCESS GOVERNANCE

Examen des accès et contrôle des droits

WALLIX IAG améliore la gouvernance des accès en fournissant une cartographie complète des identités et de leurs autorisations respectives, en agissant comme une tour de contrôle pour superviser les campagnes de certification d’accès et en suivant les changements de personnel dans toutes les applications de l’entreprise.

Plébiscité par nos clients

« Grâce à WALLIX PAM, le produit a montré qu’il était parfaitement adapté à notre périmètre, tant en termes d’échelle que de simplicité. »

« Depuis que nous avons commencé à travailler avec la solution WALLIX IAG, je ne pense pas que nous ayons vraiment réduit la durée des campagnes de recertification. Cependant, dans le même laps de temps, nous sommes passés de la recertification d’un seul périmètre (Mainframe) à la recertification de plus de 150 applications, tant pour les populations administratives que pour les distributeurs. »

« Grâce à ses fonctionnalités de contrôle d’accès et de traçabilité de l’administration, la solution WALLIX nous a permis de renforcer considérablement la sécurité de nos infrastructures et de nos équipements ».

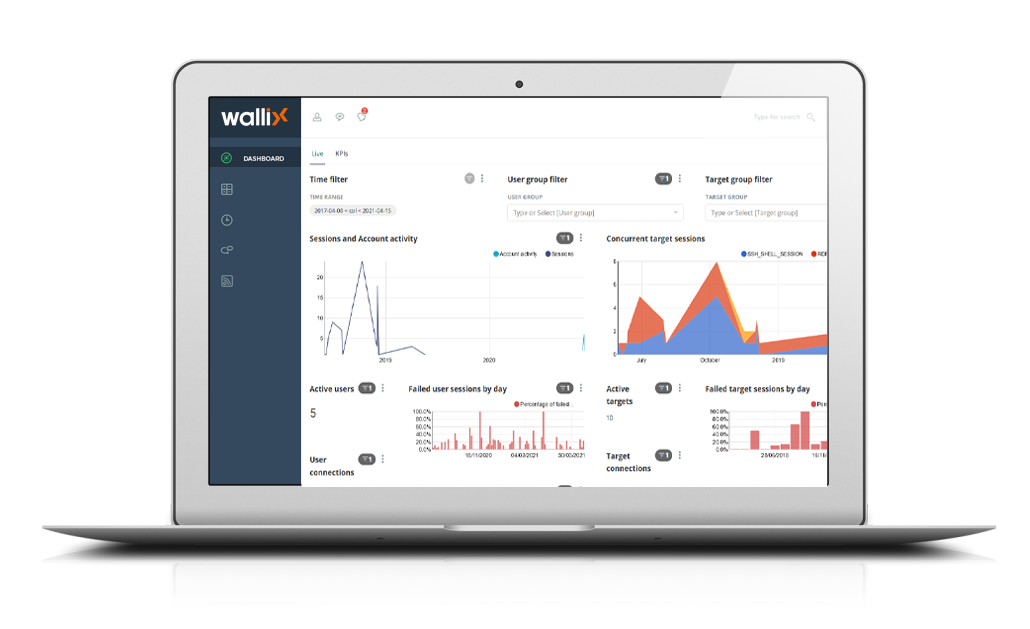

Une gestion des accès à privilèges efficace et simplifiée avec WALLIX

Les comptes à privilèges, administratifs ou à pouvoirs/privilèges excessifs figurent toujours parmi les principales cibles des attaquants et sont souvent à l’origine de brèches importantes. Les responsables de la gestion des identités et des accès doivent mettre en place une politique de contrôle des accès (PAM) afin de protéger ces comptes critiques.

Prêt à sécuriser vos accès

avec WALLIX PAM ?

Demandez votre essai gratuit de 30 jours

Une solution de gestion des mots de passe sécurisée qui reste sur ses gardes, pour que vous n’ayez pas à le faire

Une solution de gestion des mots de passe sécurisée qui reste sur ses gardes, pour que vous n’ayez pas à le faire