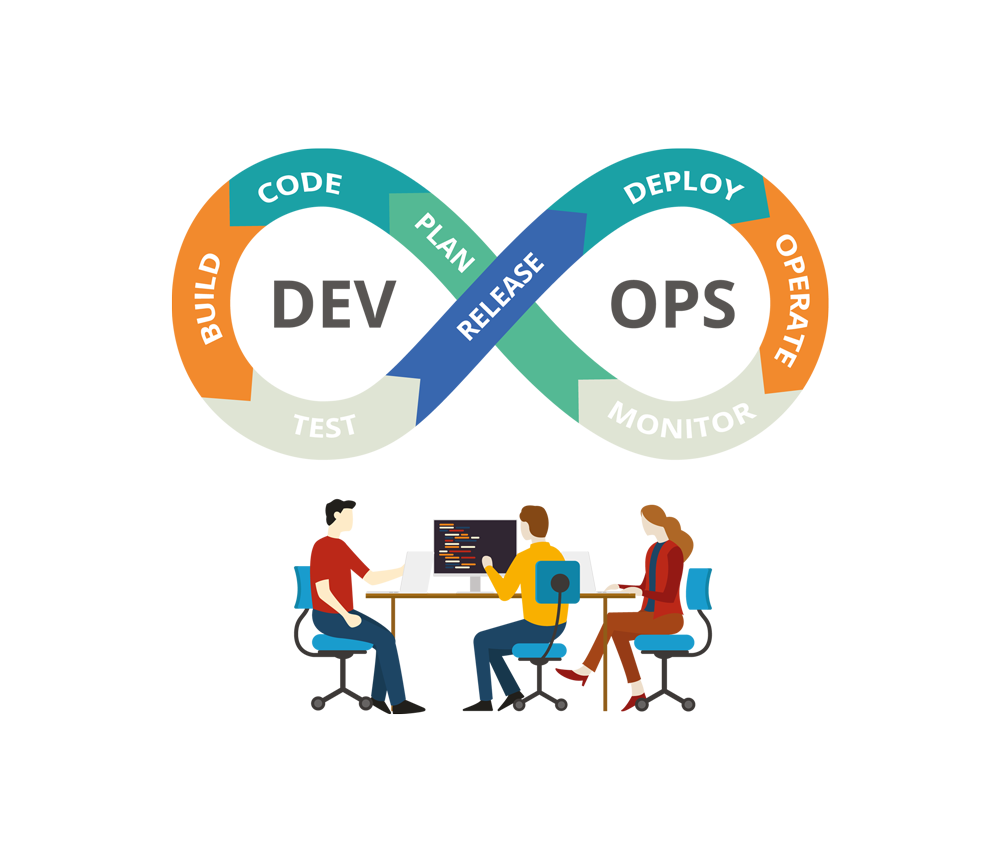

Cultivez un environnement robuste et contrôlé,

garantissant le bon fonctionnement du pipeline DevOps.

des organisations dans le monde auront subi des attaques sur leur chaîne d’approvisionnement en logiciels d’ici 2025.*

L’impact des cyberattaques de la chaîne d’approvisionnement en logiciels sur l’économie mondiale d’ici 2026.**

Augmentation d’une année sur l’autre des attaques contre la chaîne d’approvisionnement en logiciels libres ***.

*Sources : 7 Top Trends in Cybersecurity for 2022, Gartner (2022), **Juniper Research « Vulnerable Software Supply Chains are a Multi-billion Dollar Problem » (2023), ***Source : Growth in open-source software supply chain attacks 2020-2022, Statista (2023).