-

Infographie: Assurez la conformité des OSE aux recommandations de l'ANSSI...

Infographie: Assurez la conformité des OSE aux recommandations de l'ANSSI... -

Sécurité SCADA et la Gestion des Accès à Privilèges (PAM)

Sécurité SCADA et la Gestion des Accès à Privilèges (PAM) -

Le guide du RSSI pour la conformité aux exigences de...

Le guide du RSSI pour la conformité aux exigences de... -

Garantir la conformité aux normes de sécurité grâce à la...

Garantir la conformité aux normes de sécurité grâce à la...

Améliorez votre posture de sécurité lors des audits et protégez vos systèmes informatiques grâce à nos solutions complètes.

C’est le coût moyen de la non-conformité, alors que le coût moyen de la conformité est de 5,5 millions de dollars.

des organisations ayant subi une violation ont déclaré qu’elle avait eu un impact sur leur réputation.

Ou 4 % du chiffre d’affaires mondial d’une organisation sont les sanctions maximales qu’une organisation peut encourir si elle ne se conforme pas au GDPR.

*Sources : Commission européenne. « Data Protection in the EU » 2018, **KPMG « Small Business Reputation & The Cyber Risk Report » 2015, ***General Data Protection Regulation (GDPR).

’’ Naviguer dans les normes mondiales ?

Obtenez la conformité en matière de sécurité informatique grâce à une solution complète qui répond aux exigences de GDPR, PCI DSS, NIST 800, ISO 27001 et d’autres normes mondiales.

’’ Audit, suivi et révision

Mettez en place un journal d’audit inaltérable pour toutes les activités des sessions privilégiées et adoptez un cadre de confiance zéro pour garantir le contrôle de votre entreprise et des mécanismes de surveillance.

Simplifier l’audit et la conformité

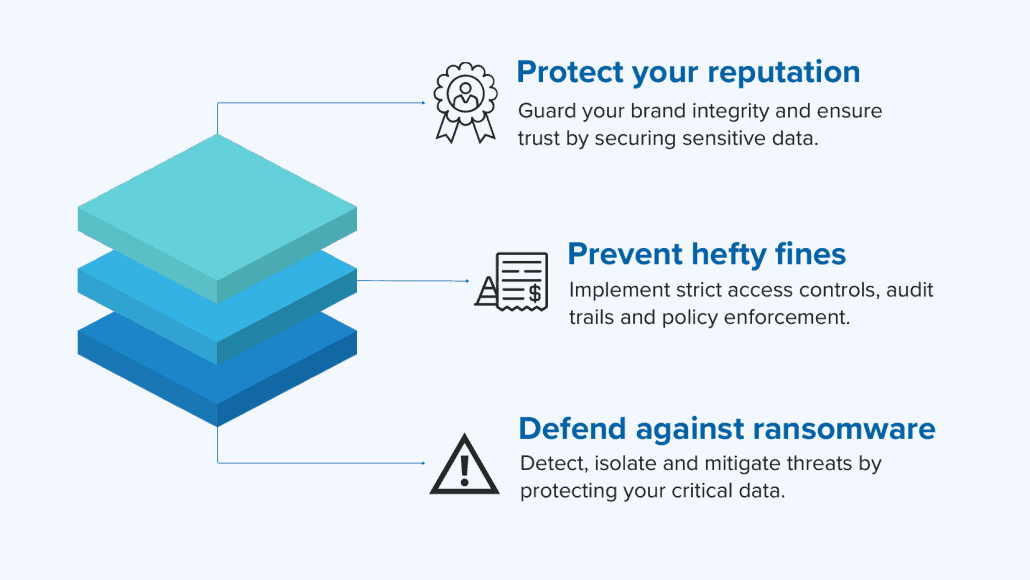

Protégez votre réputation, votre portefeuille et vos données

Solutions d’audit et de conformité

PAM

Privilégié

Accès

Gestion

Rationalisez la conformité à la sécurité informatique grâce à une sécurité d’accès tout-en-un comprenant une gestion des sessions à la pointe du marché.

IAG

Identité &

Accès

Gouvernance

Mieux respecter les réglementations, en permettant une gestion méticuleuse des risques et un audit rationalisé.

IDaaS

Identité

en tant que

Service

Garantir un accès sécurisé aux applications internes ou en nuage à partir d’une plateforme centralisée.

MFA

Multi

Facteur

Authentification

Assurer une authentification multi-facteurs forte de l’accès des utilisateurs aux applications professionnelles et aux actifs de l’entreprise.

Accès à distance

A distance

Accès

Fournir un accès à distance sécurisé pour éviter d’augmenter la surface d’attaque tout en offrant une convivialité optimale.

Découvrez la puissance de SWIFT Framework et de la gestion de l’accès aux privilèges (PAM)

Découvrez comment PAM garantit la sécurité, gère les informations d’identification et les identités des utilisateurs, permettant ainsi une mise en œuvre réussie des normes mondiales de SWIFT.

FAQ sur l’audit et la conformité

What is a security audit?

Un audit de sécurité est une évaluation à laquelle toute entreprise traitant des données clients devrait s’intéresser. Ils vous aideront à identifier les vulnérabilités et la surface d’attaque de votre infrastructure informatique.

What is the best way to ensure my business is complying?

Il est difficile de s’assurer que votre organisation est protégée contre les menaces de sécurité. La mise en œuvre d’une gestion robuste des accès aux privilèges (PAM) par le biais de la gestion des sessions vous rapprochera de l’optimisation de la sécurité de votre organisation.

How to solve cross-section regulations and standards with Privilege Access Management?

En réalité, toutes les normes et réglementations importantes en matière de sécurité exigent un certain degré de contrôle d’accès. Une solution PAM doit permettre à la fois la gestion des accès et la gestion des sessions afin de fournir l’assurance cruciale d’un accès contrôlé et de la conformité en cas d’audit.

Ressources recommandées

Reconnu par les principaux analystes du secteur

Faites le premier pas vers une protection ultime !

Adoptez des mesures de sécurité solides pour vous aider à vous mettre en conformité.

N’attendez pas qu’il soit trop tard ! Parlons-en.

Sécuriser les données personnelles conformément au

Sécuriser les données personnelles conformément au

contre les menaces externes et internes qui pèsent sur les données de paiement des clients.

contre les menaces externes et internes qui pèsent sur les données de paiement des clients.