-

Identificación, autenticación, autorización: Los tres pasos clave en la Seguridad...

Identificación, autenticación, autorización: Los tres pasos clave en la Seguridad... -

Top 10 consejos para reducir su superficie de ataque

Top 10 consejos para reducir su superficie de ataque -

Protección de las vulnerabilidades de los puntos finales con EPM...

Protección de las vulnerabilidades de los puntos finales con EPM... -

La protección de la infraestructura informática sanitaria vulnerable ante los...

La protección de la infraestructura informática sanitaria vulnerable ante los... -

Instituciones académicas en alerta: una guía para mantener las aulas...

Instituciones académicas en alerta: una guía para mantener las aulas... -

La protección de las entidades financieras gracias a las soluciones...

La protección de las entidades financieras gracias a las soluciones... -

El Internet de las Cosas Médicas: la protección de los...

El Internet de las Cosas Médicas: la protección de los... -

Integración PAM-ITSM: ¿cuáles son las buenas prácticas que deben aplicarse?

Integración PAM-ITSM: ¿cuáles son las buenas prácticas que deben aplicarse? -

Gestión del acceso privilegiado: Clave para el cumplimiento de las...

Gestión del acceso privilegiado: Clave para el cumplimiento de las... -

Garantizar la identidad y el acceso a la educación

Garantizar la identidad y el acceso a la educación -

Ciberseguridad Zero Trust

Ciberseguridad Zero Trust -

7 aspectos clave a tener en cuenta antes de elegir...

7 aspectos clave a tener en cuenta antes de elegir... -

Desentrañando la Directiva NIS2 y su Impacto para las Empresas...

Desentrañando la Directiva NIS2 y su Impacto para las Empresas... -

NIS2: Obligaciones, Multas y Costes para las Empresas de la...

NIS2: Obligaciones, Multas y Costes para las Empresas de la... -

El pilar fundamental: La IEC-62443 y la protección de los...

El pilar fundamental: La IEC-62443 y la protección de los... -

Proteger la sanidad: 7 formas de resistir a los ciberataques

Proteger la sanidad: 7 formas de resistir a los ciberataques -

5 obstáculos a evitar en la gestión de riesgos de...

5 obstáculos a evitar en la gestión de riesgos de... -

Modernizar la Gobernanza de Identidades y Accesos (IAG) para el...

Modernizar la Gobernanza de Identidades y Accesos (IAG) para el... -

Cómo Aplicar el Principio de Menor Privilegio (PoLP) en la...

Cómo Aplicar el Principio de Menor Privilegio (PoLP) en la... -

Cómo reducir tus costes de IT con SaaS: Optimiza tus...

Cómo reducir tus costes de IT con SaaS: Optimiza tus... -

Cómo la migración a una solución PAM basada en SaaS...

Cómo la migración a una solución PAM basada en SaaS... -

¿Por qué migrar a una solución PAM basada en SaaS...

¿Por qué migrar a una solución PAM basada en SaaS... -

¡Protege tus instalaciones sanitarias con el programa CaRE!

¡Protege tus instalaciones sanitarias con el programa CaRE! -

Guía Práctica para la Seguridad de Contraseñas con WALLIX One...

Guía Práctica para la Seguridad de Contraseñas con WALLIX One... -

Guía del CISO para cumplir los requisitos de seguridad (con...

Guía del CISO para cumplir los requisitos de seguridad (con... -

Tres estrategias para que mejores la seguridad de los accesos...

Tres estrategias para que mejores la seguridad de los accesos... -

Software de gestión de contraseñas para empresas: WALLIX Bastion Password...

Software de gestión de contraseñas para empresas: WALLIX Bastion Password... -

IGA y PAM: Cómo se conecta la Administración del Gobierno...

IGA y PAM: Cómo se conecta la Administración del Gobierno... -

"Justo a tiempo", una estrategia clave para la seguridad de...

"Justo a tiempo", una estrategia clave para la seguridad de... -

The Vital Link: IEC-62443 Standards in Protecting Industrial Cyber Ecosystems

The Vital Link: IEC-62443 Standards in Protecting Industrial Cyber Ecosystems -

Túnel Universal: Conexiones OT seguras y sencillas

Túnel Universal: Conexiones OT seguras y sencillas -

Cómo PAM facilita la implementación de IEC 62443

Cómo PAM facilita la implementación de IEC 62443

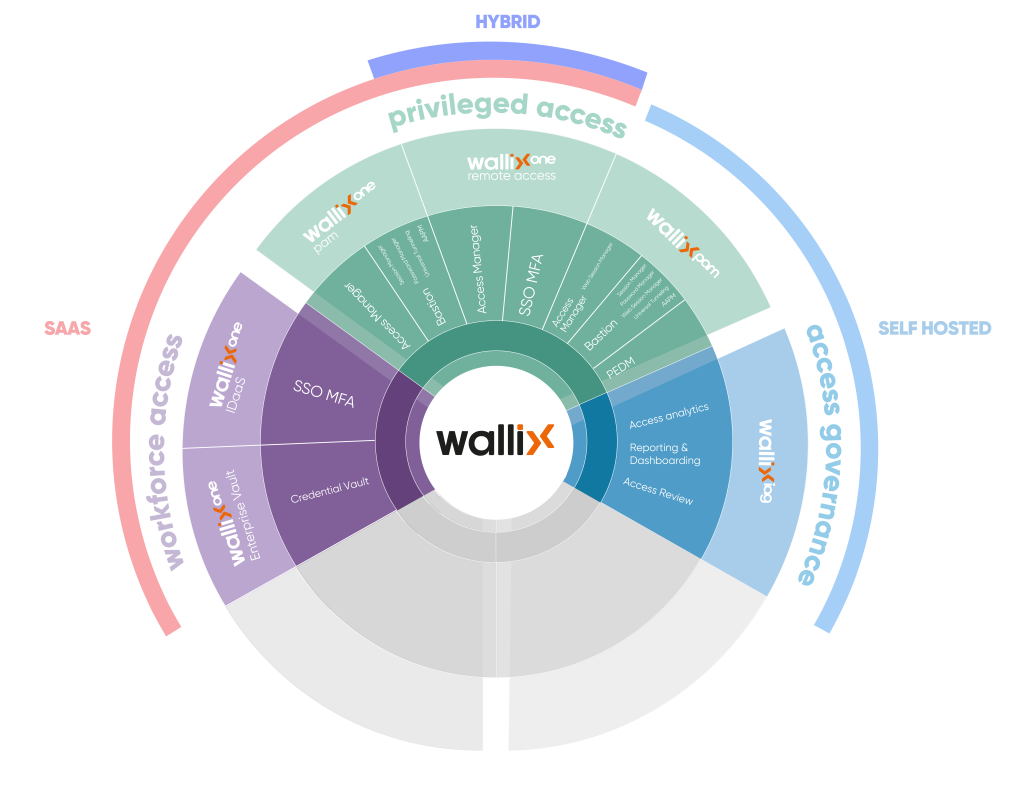

El cliente, lo primero | Innovación | Simplicidad

Líder europeo de confianza en seguridad de identidades y accesos

WALLIX es un líder europeo en soluciones de ciberseguridad de identidades y accesos, presente en más de 90 países de todo el mundo, con empleados en 16 países, oficinas en 8 ciudades y una red de más de 300 distribuidores e integradores.

Reconocido por los principales analistas del sector, Gartner, Forrester, KC & co

La gama de soluciones de WALLIX destaca por su flexibilidad, robustez, rapidez en la implementación y facilidad de uso. Además, reconocidos analistas del sector (Gartner, Kuppingercole, Forrester, Frost & Sullivan) han identificado a WALLIX como un líder en la gestión de los accesos privilegiados.

Partners distribuidos en 90 países

Los partners de WALLIX ayudan a las organizaciones a reducir los riesgos cibernéticos, adoptar la innovación y las tecnologías disruptivas de forma segura, gestionar la flexibilidad y los costes y mejorar la resistencia operativa.

Más de 3000 clientes a nivel global

La gama de soluciones de WALLIX se distribuye a través de una amplia red de más de 300 distribuidores e integradores repartidos por todo el mundo. Además, WALLIX brinda soporte a más de 3000 organizaciones, ayudándolas a asegurar su transformación digital con éxito.

Simplifica tus esfuerzos de ciberseguridad con WALLIX y asegúrate de que tus sistemas más críticos estén protegidos frente a amenazas internas y externas.

AAPM: Application to Application Password Management • IDaaS: Identity-as-a-Service • MFA: Multi-factor authentication

PEDM: Privilege elevation and delegation management • PAM: Privileged Access Management • SSO: Single sign-on

ACCESO DE LOS TRABAJADORES

Protegiendo todos los accesos sin interrupciones

WALLIX One IDaaS y WALLIX One Enterprise Vault mejoran la seguridad y la experiencia del usuario agilizando el acceso con SSO y MFA y centralizando y cifrando los datos de identidad confidenciales para compartirlos de forma segura.

ACCESO PRIVILEGIADO

Control de las cuentas privilegiadas

WALLIX PAM y WALLIX Remote Access protegen los activos de IT críticos mediante la gestión de las cuentas privilegiadas, a menudo objetivo de infracciones importantes, y el control del acceso remoto para mantener la seguridad a la vez que se permite una interacción fluida con proveedores externos.

GOBERNANZA DE LOS ACCESOS

Revisión de accesos y control de derechos

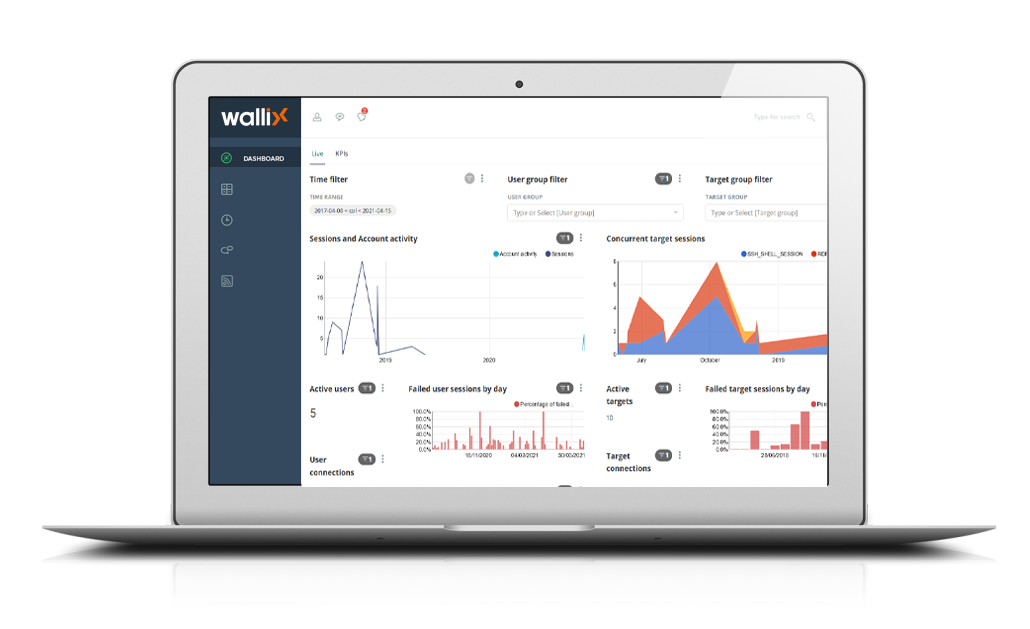

WALLIX IAG mejora la gobernanza del acceso proporcionando un mapeo exhaustivo de las identidades con sus respectivos permisos, actuando como una torre de control para supervisar las campañas de certificación de acceso y realizar un seguimiento de los cambios de personal en todas las aplicaciones empresariales.

Casos de éxito

«Desde que empezamos a trabajar con la solución WALLIX IAG, no hemos reducido necesariamente la duración de las campañas de revisión. Sin embargo, en el mismo plazo, pasamos de revisar un único ámbito (Mainframe) a revisar más de 150 solicitudes, tanto para administrativos como para distribuidores.»

«Gracias a sus funciones de control de acceso y trazabilidad de la administración, la solución WALLIX nos ha permitido reforzar considerablemente la seguridad de nuestras infraestructuras y equipos.»

¿Listo para empezar

con WALLIX PAM?

Solicita 30 días de prueba gratuita

Descarga Buyer’s Compass

Descarga Buyer’s Compass