-

Compliance und Risikomanagement: Cybersicherheit vereinfachen – Potenziale entfalten

Compliance und Risikomanagement: Cybersicherheit vereinfachen – Potenziale entfalten -

Wie PAM die Umsetzung von IEC 62443 unterstützt

Wie PAM die Umsetzung von IEC 62443 unterstützt -

Die Bedeutung der IEC-62443-Standards für den Schutz industrieller Cyber-Ökosysteme

Die Bedeutung der IEC-62443-Standards für den Schutz industrieller Cyber-Ökosysteme -

Gewährleistung von Compliance und Sicherheit für MSPs und ihre Kunden

Gewährleistung von Compliance und Sicherheit für MSPs und ihre Kunden

Bewegen Sie sich frei in einer sichereren digitalen Welt

WALLIX führend in der Identitäts- und Zugriffssicherheit

EUROPÄISCH | WAHLFREIHEIT | VERLÄSSLICH

Europäisch

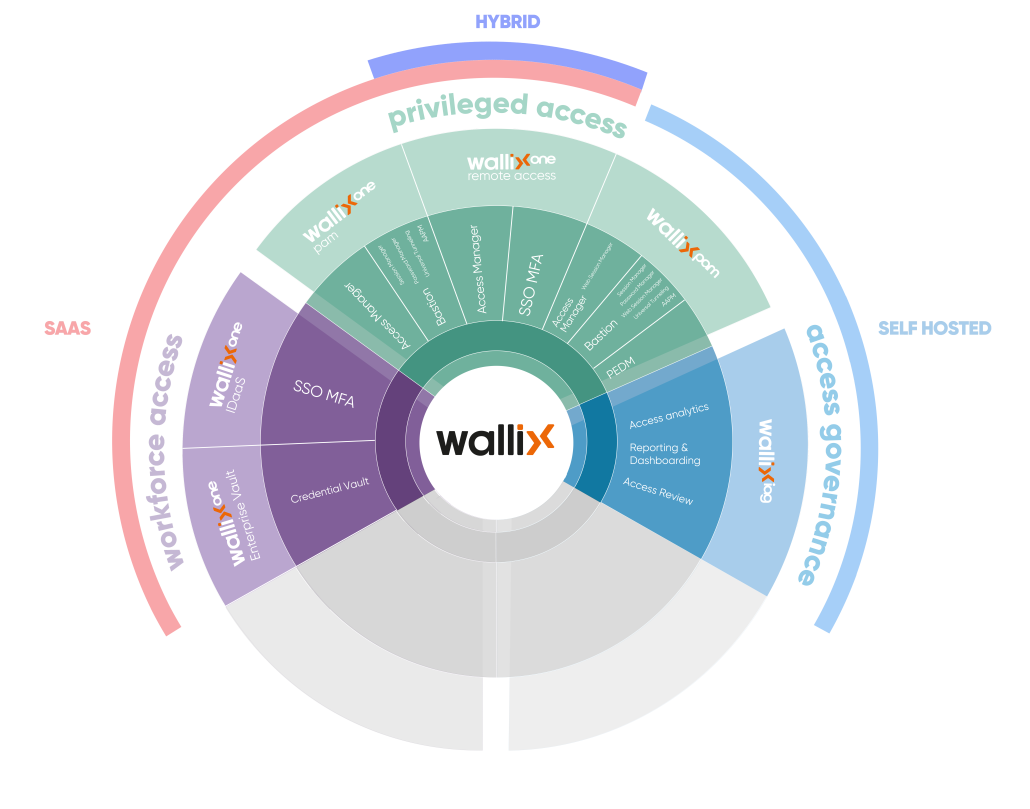

In einer Welt, die von außereuropäischen Technologiekonzernen und ihren globalen Cybersecurity-Plattformen dominiert wird, setzt WALLIX auf eine alternative Identity- & Access-Management-Plattform, die sich an europäischen Werten orientiert – jenen Werten, die für unsere Kunden wirklich zählen.

Wahlfreiheit

Kunden haben die Freiheit, ihr bevorzugtes Bereitstellungsmodell zu wählen – und damit sicherzustellen, dass die IAM-Plattform genau auf ihre Anforderungen und ihren Branchenkontext zugeschnitten ist (z. B. Gesundheitswesen, Industrie, öffentlicher Sektor usw.).

Verlässlich

Die WALLIX-IAM-Plattform wurde für hochkritische Umgebungen entwickelt, in denen Ausfälle nicht akzeptabel sind. Mit integrierten Funktionen für Audit und Compliance unterstützt sie Unternehmen dabei, Anforderungen wie NIS2, GDPR, IEC 62443, DORA und weitere Standards einzuhalten.

AAPM: Application to Application Password Management – IDaaS: Identity-as-a-Service – MFA: Multi-Faktor-Authentifizierung

PEDM: Privilege Elevation and Delegation Management – PAM: Privilegierte Zugriffsverwaltung – SSO: Einmalige Anmeldung

WORKFORCE ACCESS

Nahtlose Zugriffssicherheit für Ihre Mitarbeiter

WALLIX One IDaaS und WALLIX One Enterprise Vault verbessern Sicherheit und Nutzererlebnis gleichermaßen – durch vereinfachten Zugriff mit SSO & MFA sowie zentrale, verschlüsselte Verwaltung sensibler Identitätsdaten für eine sichere Weitergabe.

PRIVILEGED ACCESS

Privilegierte Konten unter Kontrolle

WALLIX PAM und WALLIX Remote Access schützen geschäftskritische IT-Ressourcen, indem sie privilegierte Konten – häufige Ziele bei Sicherheitsvorfällen – absichern und den Fernzugriff kontrollieren. So bleibt die Sicherheit gewahrt, auch bei der Zusammenarbeit mit externen Dienstleistern.

ACCESS GOVERNANCE

Zugriffsrechte im Blick und unter Kontrolle

WALLIX IAG verbessert das Access Governance-Management, indem es Identitäten und deren Berechtigungen umfassend abbildet. Als zentrale Steuerzentrale unterstützt die Lösung bei Zertifizierungskampagnen und der Nachverfolgung von Personalveränderungen in allen Unternehmensanwendungen.

Wir schützen Kunden auf der ganzen Welt

Unser Partner-Netzwerk

WALLIX-Partner unterstützen Organisationen dabei, Cyberrisiken zu reduzieren, Innovationen und neue Technologien sicher einzuführen, Flexibilität und Kosten im Griff zu behalten und die operative Resilienz zu stärken.

Schützen Sie Ihre geschäftskritischen Systeme zuverlässig vor internen und externen Bedrohungen – mit WALLIX wird Cybersicherheit einfach und effektiv.