Unir la gestion de l’accès aux identités (IAM) et le PAM pour une gouvernance cohérente des identités

Peter Steiner, New Yorker Cartoon

Qui est qui ? L’essence de la gouvernance des identités et de la gestion de l’accès aux identités

L’identité de l’utilisateur est virtuellement à la base de toutes les mesures de cybersécurité. La question est plus urgente aujourd’hui que jamais auparavant. Ce n’est pas seulement qui est un chien et qui ne l’est pas. C’est qui travaille pour un acteur d’État-nation hostile ? C’est qui est un ancien employé rancunier ? Et j’en passe. Chaque contrôle de sécurité doit reposer sur les réponses aux questions d’identité essentielles suivantes :

- « Qui est qui ? »

- « L’utilisateur est-il celui / celle qu’il / elle prétend être ? »

- « Pouvez-vous leur faire confiance ? »

- « Avec quoi pouvez-vous leur faire confiance ? »

C’est la compétence de la gouvernance identitaire.

Gouvernance de l’identité

La gouvernance de l’identité est la discipline informatique qui supervise qui est qui dans une organisation ainsi que qui est autorisé à faire quoi. Par exemple, M. X peut-il utiliser le système A ? Et pour le système B ? Non, il ne le peut pas. Cependant, Mme Y peut utiliser les systèmes A et B. La gouvernance de l’identité comprend des systèmes, des politiques et des processus qui tiennent compte de l’identité des utilisateurs, de l’authentification et de l’autorisation du système. Il inclut également la gestion des utilisateurs privilégiés, ceux qui ont la permission de gérer les paramètres du système.

Concrètement, la gouvernance des identités passe par l’utilisation de solutions de gestion des identités et des accès (IAM) et de gestion des accès à privilèges (PAM). Pour comprendre comment fonctionne la gouvernance de l’identité (ou comment elle pourrait mieux fonctionner), il faut d’abord comprendre comment fonctionnent l’ IAM et la PAM.

What is Identity and Access Management (IAM)?

- Que les utilisateurs sont ceux qu’ils prétendent être

- A quels systèmes/outils un utilisateur spécifique a accès

Si c’est utile, considérez une analogie avec l’embarquement dans un avion. Quand vous montrez votre passeport à la TSA, c’est de l’authentification. Ça prouve que c’est vous. Mais vous aurez quand même besoin d’un billet pour monter à bord de l’avion. C’est l’autorisation. Se connecter avec l’annuaire actif de Microsoft, c’est comme montrer son passeport à la TSA. Il vérifie votre identité. Se connecter au serveur d’échanges de Microsoft, c’est comme montrer son billet pour prendre l’avion. C’est ce qu’on appelle aussi le contrôle d’accès. Vous ne pouvez pas accéder à l’avion sans billet. Vous ne pouvez pas accéder à l’échange sans autorisation.

Idéalement, le département informatique a configuré l’ IAM pour contrôler l’accès à toutes les ressources informatiques. Cela inclut les applications, les bases de données, les ressources de stockage et les réseaux, ainsi que les ressources appartenant aux partenaires. Les plates-formes IAM atténuent ainsi les risques de sécurité et de conformité qui peuvent découler d’un accès non autorisé.

Qu’est-ce que la gestion des accès à privilèges (PAM) ?

Un utilisateur privilégié est quelqu’un qui a le droit de se connecter à l’application administrative dorsale d’un système. Avec cet accès, l’utilisateur privilégié peut être autorisé à configurer, modifier ou supprimer d’autres comptes d’utilisateur. Il ou elle peut avoir le privilège de pouvoir modifier la configuration du système ou même désinstaller le tout. Dans certains cas, les utilisateurs privilégiés peuvent également accéder aux données stockées sur le système. L’accès à privilèges est parfois appelé « accès de base ».

L’accès à privilèges pose un certain nombre de menaces potentielles pour la sécurité. Un acteur malveillant se faisant passer pour un utilisateur privilégié, par exemple, pourrait perturber gravement une organisation en écoutant, en modifiant les données de production ou en mettant les systèmes hors ligne. Une solution PAM atténue ces risques.

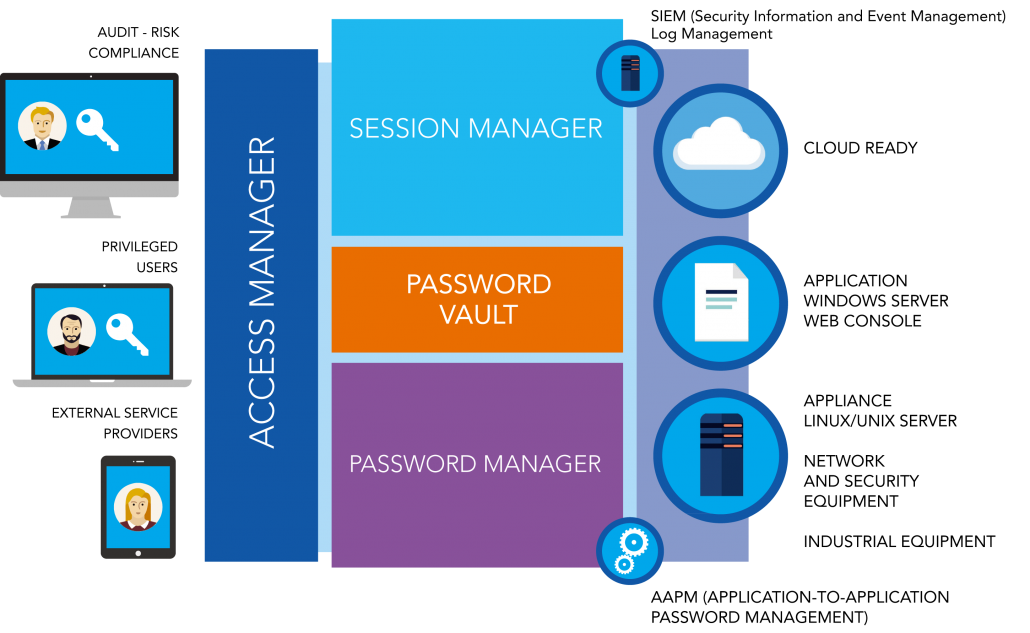

Les solutions PAM fonctionnent en établissant un moyen sécurisé et simplifié d’autoriser et de surveiller tous les utilisateurs privilégiés. Les caractéristiques comprennent généralement la possibilité d’accorder et de retirer un accès à privilèges. Ils peuvent servir d’intermédiaire entre les utilisateurs privilégiés et les systèmes qu’ils gèrent. De cette façon, l’utilisateur privilégié n’a pas d’accès direct à l’application « super-utilisateur ». Avec certaines solutions, comme WALLIX, l’utilisateur privilégié ne connaît même pas le mot de passe du système qu’il ou elle gère. Cela permet d’éviter les dérogations manuelles, ce qui constitue une vulnérabilité importante.

- Un contrôle complet sur les personnes ayant accès aux systèmes essentiels

- Une visibilité complète sur l’ensemble de l’activité des utilisateurs

- Le cryptage et la gestion des mots de passe pour renforcer les politiques de mots de passe robustes

Comment l’IAM et le PAM fonctionnent ensemble

Comment l’IAM et le PAM fonctionnent ensemble

Les défis de l’IAM et du PAM

Les meilleures pratiques de l’IAM et du PAM

La meilleure pratique consiste à réunir l’IAM et la PAM pour une gouvernance unifiée de l’identité. Les mécanismes de cette unification sont variés. Dans certains cas, il peut s’agir d’une simple coordination des politiques d’accès entre les deux solutions.à privilèges. Des options plus avancées incluent l’intégration entre l’IAM et la PAM.

Une solution commune IAM-PAM centralise la gouvernance des identités en fusionnant la gestion des accès à privilèges avec un seul endroit de stockake d’identités officiel. Les avantages de cette approche comprennent l’existence d’un point de contrôle unique pour l’approvisionnement de tous les accès d’identité dans l’organisation, le repérage des utilisateurs ayant des droits d’accès excessifs, la simplification de la connexion et de la déconnexion des utilisateurs et la possibilité pour les vérificateurs d’examiner les incohérences potentielles des contrôles d’accès et des violations des politiques.

La solution WALLIX-AXIAD

WALLIX s’est orienté vers une solution IAM-PAM intégrée grâce à son partenariat avec AxiadIDS. La solution WALLIX Bastion PAM s’associe désormais à la plate-forme d’accès et d’identité sécurisée d’AxiadIDS. WALLIX veille à ce que seuls les utilisateurs autorisés aient accès aux comptes, applications et périphériques sensibles. En même temps, il surveille et gère leurs permissions et actions. De concert, la plate-forme Axiad vérifie l’identité de ces utilisateurs autorisés. Il garantit qu’on peut leur faire confiance grâce à l’authentification avec un mélange de justificatifs et de vérification de l’identité. Les solutions se complètent les unes les autres, offrant une approche holistique de la sécurité grâce à une solution intégrée.

Vous souhaitez en savoir plus sur la façon dont vous pouvez améliorer le contrôle d’accès à vos systèmes, données et périphériques les plus essentiels ? Contactez-nous pour savoir comment WALLIX peut vous aider.