Porteriez-vous vos tongues avec des chaussettes ? Il en va de même avec le forward d’agent SSH : il faut parfois s’abstenir d’utiliser des sockets.

Qu’est-ce que le forward d’agent SSH ?

Le forward d’agent est un mécanisme proposant les deux avantages suivants à un administrateur système :

- Un utilisateur peut se connecter à un serveur distant en rebondissant sur un serveur intermédiaire grâce à sa clef privée stockée uniquement sur son ordinateur.

- L’agent gère le forward de l’authentification entre le serveur cible et la machine utilisateur.

Mais pourquoi accéder à un serveur cible en rebondissant sur un serveur intermédiaire ?

La réponse est plutôt simple. Il suffit de considérer les accès externes ; aucun administrateur système ne mettra ses ressources critiques en accès frontal sur le web.

Le mécanisme de forward d’agent SSH permet de se connecter très simplement à un serveur, en rebondissant sur un serveur intermédiaire sans avoir à stocker sa clef privée sur ce dernier.

Le forward d’agent SSH peut donner lieu à de nouvelles cyberattaques.

Toutefois, le forward d’agent SSH présente une vulnérabilité : la création d’une socket sur le serveur de rebond. Pour mieux comprendre pourquoi, il est nécessaire de détailler ce mécanisme :

- Un agent est exécuté sur le PC de l’utilisateur. Cet agent a accès à sa clef privée afin de pouvoir gérer l’authentification distante.

- L’utilisateur se connecte sur le serveur de rebond en spécifiant qu’il sera utilisé pour de l’agent forwarding et utilise sa clef privée pour s’authentifier.

- L’utilisateur se connecte à partir du serveur de rebond au serveur cible, toujours grâce à sa clef privée.

En quoi cette socket est-elle vulnérable ? Un utilisateur malveillant qui peut s’authentifier sur le serveur de rebond peut très facilement la détourner et se faire passer pour l’utilisateur d’origine pour accéder aux systèmes cibles.

Le Bastion de WALLIX contre la vulnérabilité de socket du forward d’agent

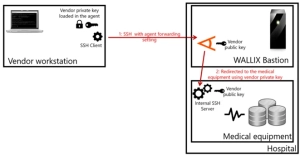

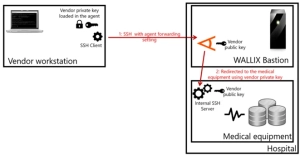

Si l’on prend l’exemple d’un hôpital, il se peut qu’un responsable IT doive fournir des accès sécurisés au fabricant de certains équipements cibles, comme les scanners, pour qu’il puisse les entretenir à distance. Pour plus de sécurité, le fabricant peut ne pas souhaiter partager ses accès. De son côté, le responsable IT peut exiger de pouvoir contrôler et enregistrer les actions du fabricant, au moins pour des raisons de conformité.

Le Bastion de WALLIX est la solution idéale pour répondre à ces exigences. Grâce à son mécanisme de forward d’agent SSH, le fabricant peut accéder à ses équipements à partir de l’internet avec sa propre clef privée, sans avoir à la partager. Le Bastion fonctionne en Proxy inversé en rupture de protocole et ne propose pas de shell utilisateur.

Plus simplement, pas de vulnérabilité de socket.

Le Bastion propose également un arsenal complet d’outils d’audit permettant de garantir la visibilité des actions menées sur son infrastructure et ainsi maintenir le respecte des règles de conformité.

En conclusion, le Bastion de WALLIX permet d’éviter de sérieux problèmes de sécurité et de maintenir la réputation de votre entreprise.

Vous souhaitez en savoir plus ? Regardez ce tutoriel ou contactez nos équipes commerciales pour demander une démo live !