Privileged access management (PAM) est essentiel pour protéger les systèmes critiques et les données sensibles. Les entreprises ne peuvent plus se contenter de défenses périmètriques ; elles doivent maintenir un contrôle complet et une visibilité totale sur les utilisateurs privilégiés et leur accès aux différentes ressources pour garantir la sécurité.

Mettre en place une solution PAM constitue la première étape pour protéger votre organisation, mais si vous ne suivez pas certaines bonnes pratiques du Privileged Access Management, votre entreprise pourrait encore être vulnérable aux attaques. Maximisez votre investissement dans une solution PAM robuste comme WALLIX en appliquant ces bonnes pratiques du Privileged Access Management.

Sans les bonnes pratiques, investir dans le PAM reste un gaspillage.

Les avantages du Privileged Access Management

Mais d’abord, pourquoi vouloir une solution de Privileged Access Management ? Avec une infrastructure de sécurité comprenant des SIEM et des IDS en place, le PAM n’est-il pas tout simplement superflu ? – Pas du tout ! Le Privileged Access Management aide les organisations à tirer le meilleur parti de leurs investissements existants dans l’infrastructure de sécurité.

Le Privileged Access Management aide les entreprises à :

- Contrôler et surveiller les actions des utilisateurs privilégiés

- Sécuriser les mots de passe qui permettent la connexion aux équipements cibles grâce à un coffre-fort de mots de passe centralisé

- Créer une vision claire de qui a obtenu l’accès aux réseaux et aux équipements sensibles

- Corriger les vulnérabilités de sécurité potentielles causées par des négligences

- Appliquer une politique de connexion utilisateur granulaire et créer une vue d’ensemble centralisée des prestataires de services et de leurs privilèges d’accès

- Sécuriser l’accès distant en définissant des règles qui permettent l’authentification automatique et la révocation des droits d’accès sur une période donnée

- Enregistrer toutes les sessions dès que les prestataires de services ont accès aux ressources cibles

- Visualiser l’activité des utilisateurs en temps réel

- Maintenir des audits détaillés qui peuvent être compilés à partir de flux de métadonnées dans des tableaux de bord et produire des rapports pertinents selon le contexte

- Enregistrer et rejouer les sessions des utilisateurs, ce qui vous permet d’attribuer toutes les connexions et accès à des sessions utilisateur spécifiques

Bonnes pratiques du Privileged Access Management

Préparez-vous au déploiement (ou maximisez les bénéfices d’un déploiement existant) en prenant ces mesures préparatoires.

1. Identifier et prioriser les risques

D’abord, rassemblez des informations sur la façon dont les comptes privilégiés actuels sont utilisés et gérés au sein de votre organisation. Cela vous aidera à comprendre où votre infrastructure de sécurité présente des lacunes.

En premier lieu, les organisations doivent évaluer l’état actuel de leur infrastructure de sécurité.

Après avoir rassemblé ces informations, vous pourriez réaliser que vous ne pouvez pas centraliser tous les systèmes dans une solution PAM immédiatement – ce n’est pas grave. Déterminer vos systèmes métier et données les plus critiques et sensibles, puis les sécuriser constitue une bonne première étape pour assurer une sécurité d’entreprise complète.

2. Traiter les comptes et mots de passe partagés

Beaucoup d’organisations utilisent des comptes et mots de passe partagés pour simplifier la gestion de l’accès aux systèmes. Malheureusement, cela rend votre organisation extrêmement vulnérable aux attaques, tant de la part d’initiés que d’externes. Sans répartition claire de qui a accès à quoi, votre surface d’attaque potentielle augmente considérablement.

Les comptes et mots de passe partagés augmentent significativement la surface d’attaque de votre organisation.

Le Privileged Access Management offre une solution simple à ce problème en limitant les utilisateurs à l’accès uniquement aux systèmes dont ils ont besoin avec des privilèges minimaux pour accomplir leur travail requis. Les utilisateurs se connectent avec des comptes système locaux ou administrateurs sans utiliser de mots de passe root. À la place, ils se connectent via un Bastion où les vrais mots de passe root sont protégés et chiffrés dans un coffre-fort de mots de passe centralisé et ne sont jamais révélés aux utilisateurs finaux. Cela signifie que les utilisateurs ne peuvent pas contourner la solution PAM en se connectant directement aux appareils ou applications.

Sans visibilité claire sur qui a accès aux différentes ressources de votre organisation, vous n’avez pas un contrôle complet.

3. Rationaliser les privilèges

Pour assurer une sécurité complète au sein de votre organisation, il vaut mieux que tous les utilisateurs opèrent en utilisant le minimum de privilèges nécessaires pour accomplir leur travail. Au fil du temps, divers utilisateurs peuvent avoir obtenu l’accès à des ressources sensibles sans jamais voir ces permissions révoquées, même s’ils n’ont plus besoin de cet accès. Cela pourrait mener à une violation de données si la personne a des intentions malveillantes ou si ses identifiants sont compromis par un externe.

Donnez aux utilisateurs le minimum de permissions nécessaires pour accomplir leurs tâches professionnelles.

Ce n’est pas une question de confiance. Les identifiants inutilisés ou non nécessaires constituent simplement un risque inutile. Rationaliser la sécurité en supprimant les utilisateurs qui n’ont plus besoin d’accès ou n’ont pas utilisé ces ressources depuis longtemps facilite aussi la tâche des administrateurs système pour avoir une vue claire de qui a accès aux ressources au sein d’une organisation.

4. Utiliser l’automatisation et les fonctionnalités en libre-service

Rationaliser les privilèges peut conduire à ce que les utilisateurs n’aient pas accès aux données dont ils ont besoin pour accomplir un projet. Plutôt que de devoir traiter manuellement les demandes d’accès, le Privileged Access Management vous permet d’utiliser une plateforme de permissions automatisée en libre-service.

Les utilisateurs peuvent facilement demander et obtenir l’accès aux ressources dont ils ont besoin. Les administrateurs peuvent accorder un accès illimité ou octroyer des permissions ponctuelles pour une période spécifique. Cela aide à maintenir la gestion des identifiants rationalisée même lorsque les contrôles d’accès sont resserrés.

Secure Access = The Only Access

Pour vraiment faire respecter votre infrastructure de sécurité, vous devez vous assurer que l’accès sécurisé soit le seul accès aux systèmes. Il est important que les autres méthodes d’accès distant soient fermées pour garantir que toutes les actions puissent être surveillées par votre solution PAM et que vous mainteniez une visibilité complète. Ce type de mentalité « une seule entrée et une seule sortie » peut être appliqué en utilisant d’autres aspects de votre infrastructure de sécurité, comme un pare-feu.

Ne pas éliminer complètement les autres formes d’accès distant, c’est comme verrouiller la porte d’entrée de votre maison et laisser la porte de derrière grande ouverte.

Meilleures pratiques en matière de gestion des accès privilégiés : Sécurité renforcée

Protéger vos systèmes et données les plus critiques devrait être une priorité absolue pour les organisations, même si la mise en œuvre des autres aspects du PAM prend un peu plus de temps.

5. Prendre des mesures supplémentaires pour défendre les systèmes hautement prioritaires

Le Privileged Access Management facilite le contrôle et la gestion de l’accès ainsi que la surveillance et l’enregistrement des sessions pour les réglementations d’audit et de conformité. Cependant, beaucoup d’organisations prennent des mesures de précaution supplémentaires pour protéger leurs systèmes et données les plus critiques.

Envisagez de n’autoriser qu’un accès ponctuel pour tous ceux qui cherchent à accéder à ces ressources importantes. Vous pouvez même aller plus loin en configurant des alertes automatiques à chaque fois que quelqu’un accède à ces systèmes pour que les équipes des opérations de sécurité puissent surveiller les actions de ces utilisateurs en temps réel.

6. Surveiller en continu

Le fait est qu’aucune équipe d’opérations de sécurité ne pourra surveiller chaque utilisateur en temps réel tout le temps, alors vous voulez un outil qui peut enregistrer toutes les actions pour une révision future. Cette information peut être particulièrement utile pour remonter à la source d’une violation de données. De plus, ces données peuvent être utilisées pour comprendre comment l’accès privilégié est utilisé par les utilisateurs internes et externes afin d’informer les futures politiques et procédures de sécurité. En outre, le simple fait que les utilisateurs sachent qu’ils sont surveillés peut les dissuader significativement de prendre des actions malveillantes ou négligentes.

.

Les pistes d’audit inaltérables facilitent la révision des actions des utilisateurs privilégiés par les organisations et le respect des réglementations de conformité.

Actions à entreprendre pour les bonnes pratiques du Privileged Access Management

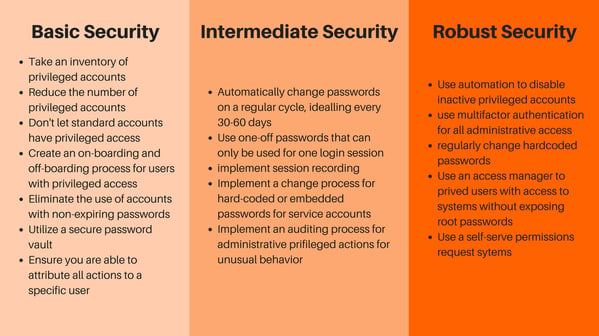

En prenant les mesures suivantes, vous pouvez rapidement élever la sécurité de votre organisation du niveau basique au niveau robuste.

La solution WALLIX fournit à votre organisation un système PAM qui vous aide à répondre aux critères de toutes les bonnes pratiques du Privileged Access Management. Notre solution comprend :

- Access Manager: Fournit aux utilisateurs un point d’accès unique à tous les systèmes et données. Les super administrateurs peuvent accorder ou retirer l’accès aux différentes ressources selon les besoins.

- Password Vault: Chiffre et sécurise tous les mots de passe dans un coffre-fort centralisé qui supprime le besoin pour les utilisateurs d’avoir un accès root aux systèmes critiques, protégeant davantage votre entreprise.

- Session Manager: Suit et surveille les actions de tous les utilisateurs privilégiés au sein de votre organisation avec des pistes d’audit inaltérables qui peuvent être utilisées pour une révision future et pour respecter les réglementations de conformité.

Tous ces outils sont centralisés dans une interface unique qui peut s’intégrer avec votre infrastructure de sécurité existante. La solution WALLIX offre un moyen facile pour les administrateurs IT de surveiller toute l’activité et de guetter les violations potentielles en temps réel. De plus, les pistes d’audit inaltérables facilitent le respect des réglementations de conformité et permettent aux équipes de sécurité de réviser les sessions en cas de violation. Protégez votre organisation des menaces internes et externes avec le Privileged Access Management de WALLIX..

Le Privileged Access Management de WALLIX facilite la surveillance, la gestion et l’audit de tous les comptes privilégiés.

Vous souhaitez organiser une démonstration de notre solution ? Regarder une demo personnalisée