Der klassische Sicherheitsperimeter ist verschwunden. Remote-Arbeit, Cloud-Anwendungen und ausgefeilte Angriffe verursachen Unternehmen jährlich Kosten von 6,9 Billionen US-Dollar – traditionelle Sicherheitsmodelle reichen dafür längst nicht mehr aus.

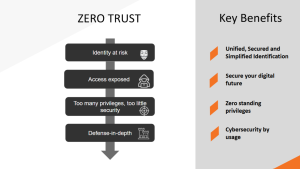

Zero Trust verabschiedet sich vom überholten „Vertrauen, aber prüfen“ und ersetzt es durch „niemals vertrauen, immer prüfen“. Anders als herkömmliche Sicherheitsansätze geht die Zero Trust Architecture (ZTA) davon aus, dass Sicherheitsverletzungen unvermeidlich sind – und prüft ausnahmslos jede einzelne Zugriffsanfrage.

Warum traditionelle Sicherheitsmodelle versagen

- Netzwerkgrenzen existieren nicht mehr – Remote-Arbeit und Cloud-Anwendungen machen klassische Perimeter obsolet.

- Gestohlene Zugangsdaten verursachen 61 % der Sicherheitsvorfälle – nicht klassische Hacking-Methoden.

- Lieferanten und Partner schaffen Hintertüren in Ihre Systeme.

- Angreifer verweilen im Schnitt 287 Tage unentdeckt in Netzwerken, bevor jemand etwas bemerkt.

Kernprinzipien der ZTA-Implementierung

-

Identitätszentrierte Sicherheit

Vergessen Sie den Standort im Netzwerk. Entscheidend ist, wer die Benutzer sind und welche Geräte sie nutzen. Das ist Ihr neuer Sicherheitsperimeter.

-

Least-Privilege-Access

Gewähren Sie Personen nur so viel Zugriff, wie sie für ihre Arbeit unbedingt benötigen – nicht mehr. Entfernen Sie diese Berechtigungen, sobald sie nicht mehr gebraucht werden.

-

Mikrosegmentierung

Teilen Sie Ihr Netzwerk in kleine, isolierte Zonen auf. Dringen Angreifer in einen Bereich ein, können sie sich nicht weiter ausbreiten.

-

Kontinuierliche Überwachung

Vertrauen ist niemals dauerhaft. Jede Zugriffsanfrage muss überprüft werden – es gibt zu keinem Zeitpunkt Freifahrtscheine.

-

Dynamische Richtliniendurchsetzung

Passen Sie Sicherheitskontrollen in Echtzeit an das Risiko an. Wenn etwas Verdächtiges auffällt, erhöhen Sie automatisch die Authentifizierungsanforderungen.

Wesentliche Komponenten eines ZTA-Frameworks

Das Herzstück Ihrer ZTA-Architektur besteht aus:

- Policy Engine – Entscheidet, ob Zugriffsanfragen genehmigt oder abgelehnt werden.

- Policy Administrator – Setzt die Entscheidungen der Policy Engine in konkrete Aktionen um.

- Policy Enforcement Points – Die Sicherheitsschleusen, die den Zugriff blockieren oder zulassen.

Wichtige Informationsquellen für Zugriffsentscheidungen

- Identitätsmanagement – Wer versucht, Zugang zu erhalten, und auf welche Ressourcen sollte er zugreifen dürfen?

- Gerätesicherheit – Ist das Gerät aktuell gepatcht und frei von Malware?

- Verhaltensanalysen – Entspricht der Zugriff dem üblichen Nutzungsmuster?

- Datenklassifizierung – Wie sensibel sind die angeforderten Informationen?

- Bedrohungsinformationen – Erkennen wir bekannte Angriffsmuster?

Organisationen mit einer ausgereiften ZTA greifen in der Regel auf 9 bis 14 verschiedene Informationsquellen zurück, bevor sie Zugriffsentscheidungen treffen.

Schritt-für-Schritt-Strategie zur ZTA-Implementierung

Phase 1: Grundlagen schaffen

- Ermitteln Sie, welche Daten und Systeme besonders schützenswert sind.

- Erfassen Sie, wie Informationen in Ihrem Unternehmen fließen.

- Dokumentieren Sie, wer auf welche Ressourcen zugreifen muss – und warum.

- Prüfen Sie Ihre bestehenden Sicherheitstools.

- Sichern Sie sich die Unterstützung der Geschäftsleitung (inklusive Budgetfreigabe).

Phase 2: Transformation von Identität und Authentifizierung

- Bereinigen Sie Ihre Identitätssysteme und -prozesse.

- Führen Sie Multi-Faktor-Authentifizierung (MFA) zunächst für kritische Systeme ein.

- Schützen Sie Administratorenkonten mit zusätzlichen Sicherheitskontrollen.

- Überprüfen Sie den Gerätezustand, bevor Sie Zugriff gewähren.

- Beobachten Sie ungewöhnliche Anmeldeaktivitäten.

Phase 3: Segmentierung und Ressourcenschutz

- Unterteilen Sie Ihr Netzwerk in Sicherheitszonen.

- Platzieren Sie Sicherheitsmechanismen näher an den Anwendungen.

- Verschlüsseln Sie sensible Daten und steuern Sie, wer diese nutzen darf.

- Sichern Sie APIs und Maschinenverbindungen ab.

- Wenden Sie diese Kontrollen auch auf Cloud-Dienste an.

Phase 4: Operative Integration

- Automatisieren Sie die Richtliniendurchsetzung, wo immer möglich.

- Nutzen Sie fortgeschrittene Analysen, um Bedrohungen schneller zu erkennen.

- Gestalten Sie Sicherheitsmaßnahmen für Benutzer möglichst unsichtbar.

- Sorgen Sie für konsistenten Schutz in allen Umgebungen.

- Testen Sie Ihre Sicherheitsmaßnahmen regelmäßig.

Lesen Sie mehr über die Implementierung von Zero Trust in OT-Umgebungen

Messung des ZTA-ROI: Sicherheitskennzahlen und Geschäftsauswirkungen

- Schutz vor Bedrohungen – Verkürzung der Erkennungszeit um nahezu die Hälfte.

- Angriffsfläche – Reduzierung der exponierten Dienste um 50–80 %.

- Datenschutz – Verringerung unbefugter Zugriffe um 75–95 %.

- Compliance – Reduzierung von Audit-Feststellungen um 60–85 %.

Geschäftswert-Kennzahlen

- Reduzierung der Arbeitslast für die Bearbeitung von Sicherheitsvorfällen um ein Drittel.

- Halbierung der Wahrscheinlichkeit und der potenziellen Kosten von Sicherheitsverletzungen.

- Beschleunigung von Compliance-Aufgaben um 30–50 %.

- Schnellere Einführung neuer Geschäftsfunktionen um 20–45 %.

Technische Integrationskomplexität meistern

Beginnen Sie mit einem Blueprint, der die Verbindungspunkte zwischen den Systemen abbildet, bevor Sie neue Tools anschaffen. Ein Kunde verkürzte so die Implementierungszeit um 40 % im Vergleich zu seinen Mitbewerbern.

Altsysteme mit Zero Trust absichern

Platzieren Sie Sicherheits-Gateways vor ältere Systeme, anstatt deren Code zu verändern. Ein Krankenhaus konnte auf diese Weise über 350 Legacy-Anwendungen absichern – ohne eine einzige Codezeile anzufassen.

Organisatorischen Widerstand minimieren

Starten Sie mit Änderungen, die die Benutzer nicht bemerken. Wenn Arbeitsabläufe betroffen sind, suchen Sie nach Möglichkeiten, diese gleichzeitig zu verbessern – nicht nur sicherer zu machen. Ein von uns betreutes Technologieunternehmen konnte die Anzahl der Logins um 35 % erhöhen und gleichzeitig die Sicherheit steigern.

Zero Trust jenseits der Technologie: Governance und Kultur

Effektive Governance etablieren

- Legen Sie fest, wer Entscheidungen zu Zugriffsrichtlinien trifft.

- Definieren Sie Risikoschwellen und dokumentieren Sie Prozesse für Ausnahmen.

- Schaffen Sie Sicherheitsleitplanken für neue Projekte.

- Führen Sie regelmäßige Überprüfungen Ihres Sicherheitsansatzes durch.

Eine Zero-Trust-Sicherheitskultur aufbauen

- Gewinnen Sie Sicherheitsbotschafter in allen Geschäftsbereichen.

- Schulen Sie Mitarbeitende in ZTA-Konzepten in verständlicher Sprache.

- Anerkennen Sie Teams, die sichere Praktiken umsetzen.

- Erklären Sie den Grund für Sicherheitsänderungen – nicht nur, was sich ändert.

Zukünftige Trends, die ZTA prägen

-

Künstliche Intelligenz in Zero Trust

Die nächste ZTA-Generation wird KI nutzen, um ungewöhnliches Verhalten präziser zu erkennen, Risiken vorherzusagen und die Bedrohungssuche in allen Systemen zu automatisieren.

-

Weiterentwicklung der Identitätssicherheit

Passwörter verschwinden zunehmend. Zukünftige Systeme setzen auf kontinuierliche Verhaltensüberwachung, biometrische Verfahren und dezentrale Identitätsmodelle, die sowohl die Privatsphäre verbessern als auch die Sicherheit erhöhen.

-

Zero Trust in der Lieferkettensicherheit

Der Schutz wird sich über das eigene Unternehmen hinaus auf Lieferanten und Partner erstrecken. Erwarten Sie eine Echtzeit-Überwachung der Sicherheit von Dienstleistern und eine automatisierte Validierung des Drittanbieterzugriffs.

Der strategische Wert von ZTA

Der strategische Wert von ZTA

Zero Trust Architecture ist nicht einfach nur ein weiterer Sicherheitsansatz – sie ist eine direkte Antwort darauf, wie Unternehmen heute arbeiten und wie sich Angreifer weiterentwickelt haben.

- Richten Sie Sicherheitsänderungen an den Unternehmenszielen aus.

- Beginnen Sie mit dem Schutz der Kronjuwelen und weiten Sie diesen schrittweise aus.

- Balancieren Sie Sicherheitsanforderungen mit der Notwendigkeit, den Geschäftsbetrieb reibungslos zu halten.

- Verfolgen Sie sowohl Sicherheitsverbesserungen als auch geschäftliche Vorteile.

Für Sicherheitsverantwortliche, die zunehmend ausgefeilten Bedrohungen gegenüberstehen, bietet ZTA einen Rahmen, der den Schutz verbessert und gleichzeitig Innovation erleichtert – statt sie zu behindern.

Verwandte Inhalte

Verwandte Ressourcen