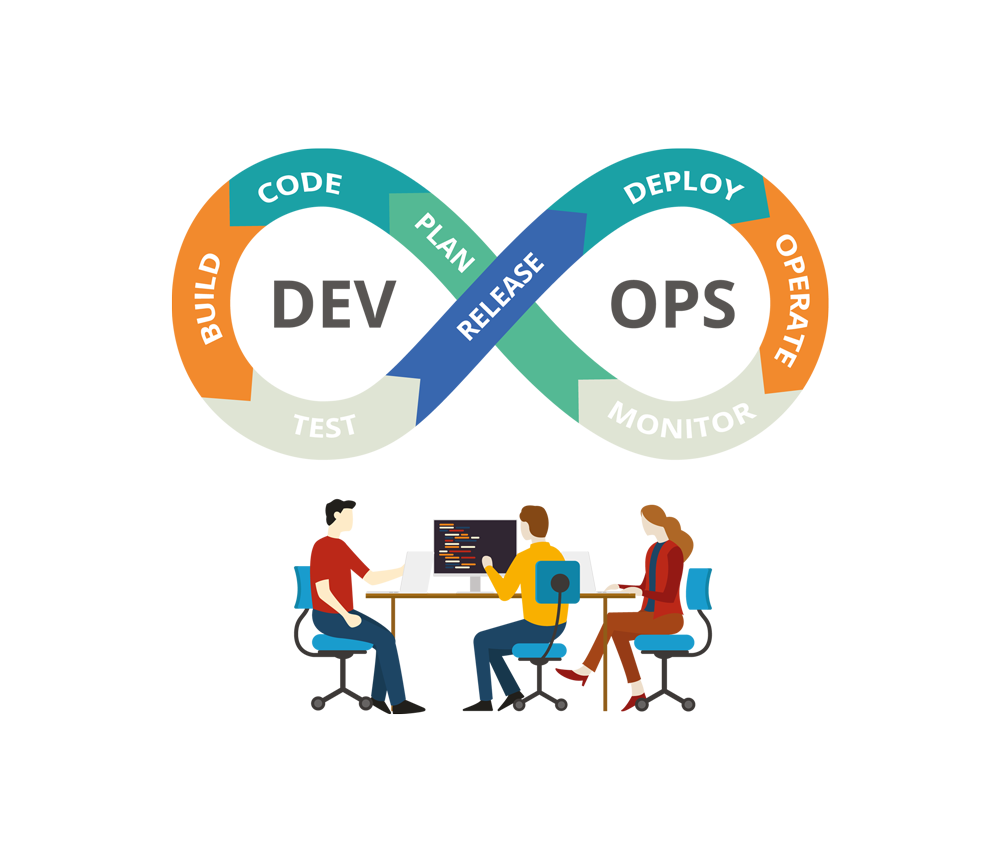

Pflege einer befestigten und kontrollierten Umgebung, die den reibungslosen Betrieb der DevOps-Pipeline gewährleistet

der Unternehmen weltweit werden bis 2025 Angriffe auf ihre Software-Lieferkette erlebt haben *

Die Auswirkungen von Cyberangriffen auf die Software-Lieferkette auf die Weltwirtschaft bis 2026 **

Anstieg der Angriffe auf die Lieferkette von Open-Source-Software (OSS) im Vergleich zum Vorjahr ***

*Quellen: 7 Top Trends in Cybersecurity for 2022, Gartner (2022), **Juniper Research “Vulnerable Software Supply Chains are a Multi-billion Dollar Problem” (2023), ***Quelle: Growth in open-source software supply chain attacks 2020-2022, Statista (2023).